안녕하세요! ESRC(East Security Security Response Center)입니다.

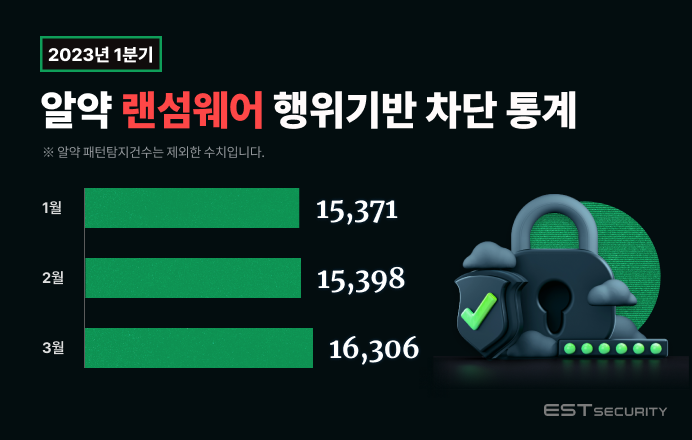

2023년 1분기에는 당사 안티바이러스 프로그램 ‘알약’에 탑재된 ‘랜섬웨어 행위 기반 사전 차단’ 기능을 통해 총 47,075건의 랜섬웨어 공격을 차단했습니다.

이 통계는 개인 사용자에게 무료로 제공되는 공익알약 백신 프로그램의 ‘랜섬웨어 행위 기반 사전 차단 기능’을 통해 차단된 공격만 집계한 결과다.

알약 행위 기반 랜섬웨어 차단 건수는 지난해 동기 대비 73.51% 감소했다. .

또한 ESRC는 2023년 1분기 주요 랜섬웨어 동향을 다음과 같이 선정했습니다.

1) VMware ESXi 취약점을 이용한 대규모 랜섬웨어 공격

2) 글로벌 안티바이러스 기업, 랜섬웨어 복호화 도구 출시

3) 계속되는 LockBit 랜섬웨어 공격

4) Nim 프로그래밍 언어로 작성된 랜섬웨어 발견

5) 북한 랜섬웨어 관련 한미공동사이버보안주의보 발령

VMware ESXi는 전 세계 많은 기업에서 사용하는 가상화 플랫폼으로, 이 취약점을 이용한 대규모 랜섬웨어 공격이 발생했습니다. 이 공격은 주로 유럽 국가를 대상으로 했으며 취약점에 대한 패치가 적용되지 않은 ESXi 인스턴스를 대상으로 했습니다. 해당 랜섬웨어는 암호화 후 파일 확장자를 “.args”로 변경하고 피해자에게 약 $23,000 비트코인의 몸값을 요구하는 것으로 확인되었습니다.

이 대규모 공격에 대응하여 프랑스 CERT는 주의 통지를 발령했고 FBI와 CISA는 복구 스크립트를 개발하여 배포했습니다. 그러나 복구 스크립트가 출시된 이후 공격자는 암호화 대상 구성 파일의 비율을 늘려 복구 스크립트를 비활성화할 수 있었습니다.

Conti 랜섬웨어의 제작자가 만든 것으로 추정되는 Royal 랜섬웨어의 Linux 버전이 발견되었습니다. Royal Ransomware도 ESXi를 대상으로 하며 파일을 암호화한 후 확장자를 .royal_u로 변경합니다.

1분기에는 각종 랜섬웨어에 대한 복호화 툴도 출시됐다.

Avast는 7월 22일에 등장한 일부 BianLian 랜섬웨어에 대한 무료 복호화 도구를 출시했습니다. 이 도구는 Avast 웹사이트에서 다운로드할 수 있으며 BianLian 랜섬웨어로 암호화된 파일에서만 작동합니다. 비트디펜더는 지난 10월 21일 메가코텍스 랜섬웨어 일부 회원 검거 과정에서 수집된 정보를 바탕으로 다양한 단속기관과의 협업을 통해 메가코텍스 랜섬웨어 복호화 툴을 제작해 공개했다. 게다가 또한 피싱 이메일을 통해 유포된 Mortal Kombat 랜섬웨어에 대한 복호화 도구도 출시했습니다.

LockBit 랜섬웨어의 위협은 계속됩니다.

공격자들은 여전히 구직 지원서 형식으로 위장한 피싱 이메일에 Lockbit 랜섬웨어가 포함된 압축 파일을 첨부파일로 유포했습니다. 파일명과 파일 확장자 사이에 공백을 많이 추가하고 아이콘을 문서 아이콘으로 위장해 실행하도록 유도한 것이 특징이다.

락빗은 지난 3월 말 IRS 홈페이지 주소를 다크웹 피해자 명단에 추가하고 4월 1일 훔친 정보를 공개하겠다고 밝혔다. , 문제는 단순히 협박으로 결론지었습니다.

Dark Power라는 새로운 랜섬웨어가 등장했습니다.

Darkpower 랜섬웨어는 2월 말에 활동을 시작하여 한 달도 안 되어 10개 조직을 감염시켰습니다. Darkpower는 Nim 프로그래밍 언어로 작성되었으며 다른 랜섬웨어와 마찬가지로 이중 위협 전략을 사용합니다. 전 세계 사용자를 공격하고 있으며 두 가지 버전으로 배포되었습니다.

님, 러스트 등 새로운 프로그래밍 언어로 작성된 랜섬웨어는 점차 증가할 것으로 예상됩니다.

북한 랜섬웨어와 관련해 한국과 미국이 공동 사이버보안 주의보를 발령했습니다. 보안 주의보에는 북한의 마우이 및 H0lyGh0st 랜섬웨어에 대한 상세한 TTP 및 IoC(Indicators of Compromise) 정보와 함께 예방 조치가 포함되어 있습니다.

국방 및 방위 산업이 주로 표적이 되지만 다른 부문도 표적이 될 수 있습니다. 기업 보안 담당자는 한미공동 사이버보안 주의보 내용을 확인하고 랜섬웨어의 위협을 최소화하기 위한 적절한 보안 조치를 취해야 한다.

ESRC에서 선정한 2023년 1분기에 새로 발견되었거나 주목할만한 다른 랜섬웨어는 다음과 같습니다.

| 랜섬웨어 이름 | 메인 콘텐츠 |

| ESXiArgs | 2023년 2월 ESXi 취약점(CVE-2021-21974)을 이용한 대규모 공격을 수행하는 랜섬웨어가 발견되었다. 이 랜섬웨어는 손상된 ESXi 서버에서 다양한 확장자를 가진 파일을 암호화한 다음 확장자를 .args로 변경하기 때문에 ESXiArgs 랜섬웨어로 명명되었습니다. 대규모 공격이 발생한 직후 CISA는 랜섬웨어 복구 스크립트를 개발해 공개했지만, 공격자들은 곧 우회 버전의 복구 스크립트를 공개했습니다. |

| 미믹 | 2022년 6월에 처음 발견되었으며 러시아어 및 영어 사용자를 대상으로 합니다. Windows용 ‘Everything’ 파일 검색 도구의 API를 활용하여 암호화할 파일을 찾는데, 일부 코드는 2022년 3월에 유출된 Conti 랜섬웨어의 소스와 유사합니다. |

| 아이스파이어 | 2022년 3월 등장 이후 활동하다가 11월 말부터 활동을 멈춘 IceFire 랜섬웨어가 2023년 1월 초에 다시 등장합니다. 새롭게 등장한 IceFire 랜섬웨어는 Linux 시스템을 주요 타깃으로 삼고 암호화 후 확장자를 변경합니다. .ifire로, 자신을 삭제하고 바이너리를 제거합니다. IceFire 운영자는 IBM Aspera Faspex 파일 공유 소프트웨어(CVE-2022-47986)의 역직렬화 취약점을 사용하여 랜섬웨어를 유포했습니다. |

| 다크비트 | 이 랜섬웨어는 Go 언어로 작성되었으며 이스라엘의 유명한 교육 기관인 Technion Israel Institute of Technology(IIT)를 공격합니다. 랜섬노트에는 반이스라엘·반정부 수사 내용과 최근 기술업계 전반에 걸친 정리해고 언급 등이 포함돼 금전적 이득보다는 지정학적 이익이 공격 사유로 판단된다. |

| 다크 파워 | 2023년 2월 말에 출현하여 Nim 프로그래밍 언어를 사용하여 생성된 랜섬웨어. 일반적인 이중 갈취 방법을 사용하여 한 달도 채 안되어 10개의 조직이 공격을 받았습니다. |

| 메두사 | 2021년 6월에 처음 발견되었지만 활동이 적고 피해자가 거의 없습니다. 몸값 지불을 거부한 피해자들의 데이터를 유출하기 위해 2023년부터 본격적으로 시작된 ‘메두사 블로그’. 많은 분들이 Medusa와 MedusaLocker 랜섬웨어가 같은 랜섬웨어라고 생각하셨지만 사실 전혀 다른 랜섬웨어입니다. |

| 로렌츠 | Lorenz – Lorenz 랜섬웨어는 4월 21일에 발견되었으며 전 세계 조직을 표적으로 삼았습니다. 최근 한 보안업체 분석 결과 Lorenz 랜섬웨어 유포 집단이 시스템에 침투해 백도어를 설치한 것으로 드러났다. 피해자 시스템에 오랫동안 숨어 있다가 공격자가 공격할 준비가 된 후 백도어를 통해 Lorenz 랜섬웨어가 유포됩니다. |

불특정 다수를 대상으로 한 랜섬웨어 공격은 현재 잠잠한 모습을 보이고 있지만 기업을 대상으로 한 공격은 여전히 활발하다.

기업의 보안 관리자는 회사 시스템의 취약점을 점검 및 패치하고 정기적인 직원 보안 인식 교육 및 정기적인 데이터 백업을 통해 랜섬웨어 공격에 대비해야 합니다.

개인 사용자는 알약과 같은 백신 설치, 자주 사용하는 SW는 최신 상태로 유지, 정기적인 백업 등의 보안 조치를 통해 랜섬웨어 공격을 차단하고 랜섬웨어에 감염되더라도 피해를 최소화해야 한다. .

이스트시큐리티는 한국인터넷진흥원(KISA)과 긴밀히 협력해 랜섬웨어 정보를 수집하고, 랜섬웨어 감염으로 인한 국내 이용자 피해를 예방하기 위해 유기적인 대응에 협조하고 있다.